Social Engineering (tấn công phi kỹ thuật) là thuật ngữ khá quen thuộc trong lĩnh vực an ninh mạng. Tuy nhiên, một số doanh nghiệp vẫn chưa có nền tảng kiến thức về kỹ thuật tấn công này. Vì vậy, việc doanh nghiệp bị tấn công bởi những chiêu lừa đảo hết sức đơn giản vẫn thường xuyên diễn ra. Để có thể nắm rõ hơn về kỹ thuật tấn công Social Engineering, hãy cùng SecurityBox tìm hiểu trong bài viết dưới đây.

Mục lục

1. Social Engineering là gì?

Social Engineering được hiểu đơn giản là kỹ thuật tác động đến con người để đánh cắp thông tin hoặc nhằm đạt được một mục đích mong muốn. Kỹ thuật này dựa trên điểm yếu tâm lý và nhận thức sai lầm của người dùng về việc bảo mật thông tin. Theo đó, tin tặc chú trọng vào việc khai thác các thói quen tự nhiên của người dùng hơn là việc khai thác các lỗ hổng bảo mật của hệ thống.

[external_link_head]

Cho đến nay, kỹ thuật tấn công Social Engineering luôn được tin tặc ưu tiên sử dụng. Bởi hình thức này dễ dàng tùy biến cách thực hiện và khả năng thành công rất cao.

2. Các hình thức tấn công Social Engineering

2.1. Phishing

Phishing là hình thức tấn công Social Engineering được sử dụng nhiều nhất hiện nay. Trong đó, tin tặc tạo ra các email hoặc website giả mạo các tổ chức, doanh nghiệp uy tín để dụ người dùng cung cấp thông tin hoặc chuyển tiền… Một hình thức tấn công tương tự Phishing là Spear Phishing. Điểm khác là Spear Phishing được thiết kế riêng cho một cá nhân hoặc một tổ chức cụ thể.

Xem thêm: Quy trình 11 bước bảo mật website toàn diện

2.2. Baiting

Baiting là hình thức tấn công sử dụng mồi câu để dụ dỗ nạn nhân sập bẫy. Ví dụ, tin tặc lập một website cung cấp một dịch vụ miễn phí nào đó. Tuy nhiên, để sử dụng dịch vụ này, người dùng phải cung cấp thông tin cá nhân của họ. Trong trường hợp này, dịch vụ miễn phí là mồi câu để tin tặc lấy được thông tin của người dùng.

Ngoài cách thức trên, baiting cũng có thể ẩn nấp trong các thiết bị USB hoặc các ổ cứng ngoài. Tin tặc có thể đưa mã độc vào các thiết bị đó và lây lan sang các thiết bị khác trong quá trình người dùng sử dụng.

2.3. Vishing

Vishing là sự kết hợp giữa hai từ “voice” và “phishing”. Hình thức tấn công này còn được gọi là hình thức lừa đảo bằng giọng nói. Thay vì sử dụng email hoặc các trang web giả mạo như phishing thì vishing sử dụng dịch vụ điện thoại internet (VoIP) để thu thập thông tin cá nhân và thông tin tài chính từ nạn nhân.

2.4. Pretexting

Pretexting là hình thức tấn công trong đó tin tặc tạo ra một kịch bản hoặc một lý do hợp lý để lấy cắp thông tin của nạn nhân. Để đánh lừa nạn nhân, tin tặc thường mạo danh cảnh sát hoặc phóng viên và tiếp cận qua dịch vụ viễn thông. Trong cuộc nói chuyện, tin tặc sẽ yêu cầu nạn nhân cung cấp một số thông tin nhất định để xác nhận danh tính.

[external_link offset=1]

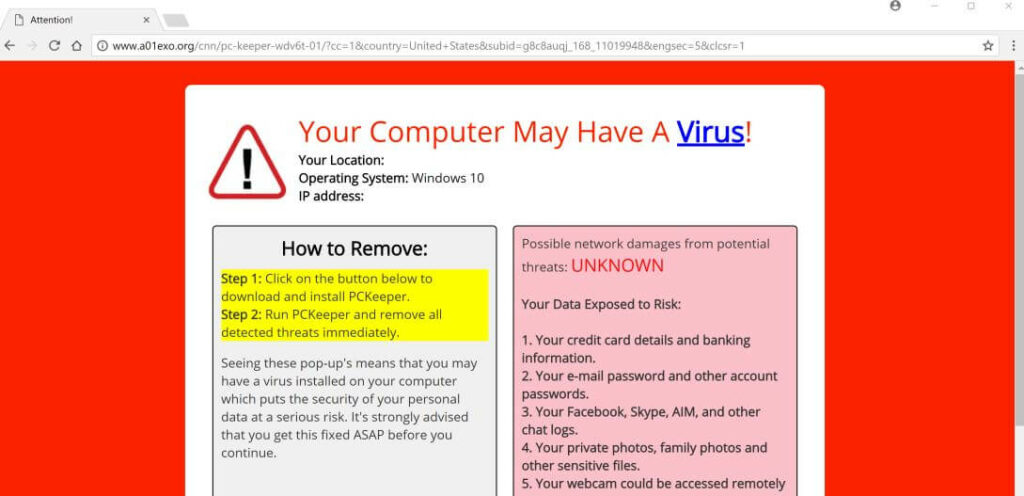

2.5. Scareware

Scareware là một chương trình độc hại được tin tặc “ngụy trang” dưới một ứng dụng hợp pháp. Để thực hiện tấn công scareware, tin tặc sẽ đánh lừa người dùng rằng máy tính của họ đã bị nhiễm phần mềm độc hại. Sau đó, tin tặc đề xuất nạn nhân cài đặt phần mềm scareware để khắc phục vấn đề. Thông thường, scareware thường “ngụy trang” dưới cái mác là phần mềm antivirus.

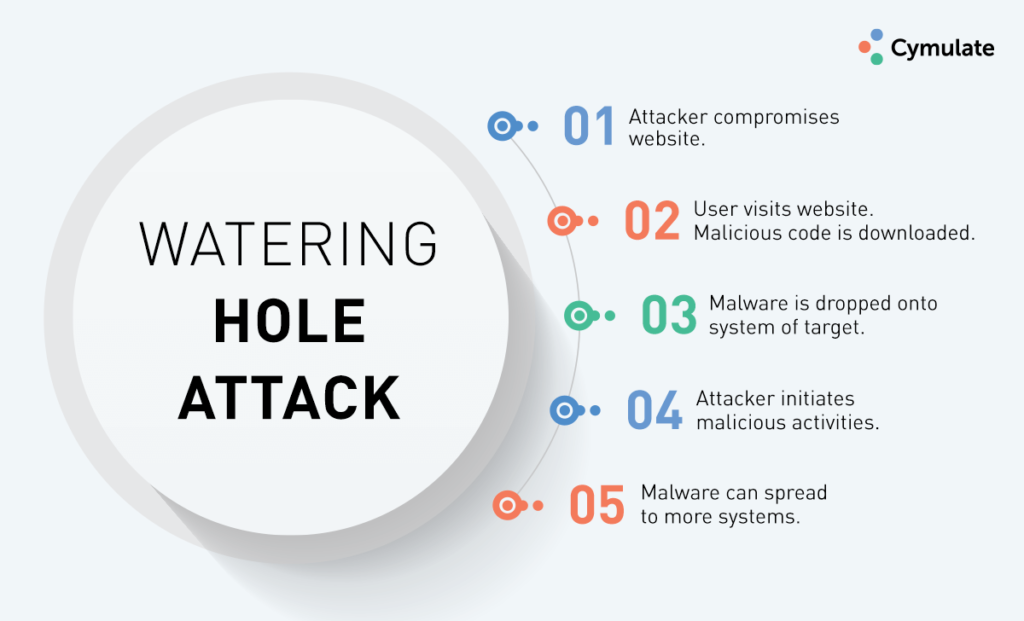

2.6. Water holing

Water Holing là hình thức tấn công có chủ đích vào các tổ chức/doanh nghiệp thông qua việc lừa các thành viên truy cập vào các trang web chứa mã độc. Tin tặc thường nhắm đến các trang web có nhiều người truy cập, web đen hoặc tạo ra các trang web riêng để lừa người dùng. Sau đó, tin tặc chèn vào website đó các mã khai thác liên quan đến các lỗ hổng trình duyệt. Nếu truy cập vào website này, mã độc này sẽ được thực thi và lây nhiễm vào máy tính của người dùng.

2.7. Quid pro quo

Quid Pro Quo là hình thức tin tặc giả vờ cung cấp một lợi ích nào đó để đổi lấy thông tin của người dùng. Tấn công Quid Pro Quo thường xảy ra dưới hình thức tin tặc mạo danh nhân viên IT của một tổ chức lớn. Chúng sẽ liên lạc qua điện thoại với nhân viên của tổ chức định tấn công, sau đó hướng dẫn họ cách nâng cấp hoặc cài đặt phần mềm. Để thực hiện các hành vi độc hại dễ dàng hơn, chúng sẽ yêu cầu nạn nhân vô hiệu hóa tạm thời phần mềm antivirus. Nhờ đó, mã độc được thực thi mà không gặp phải bất cứ trở ngại nào từ phía nạn nhân.

2.8. Diversion theft

Trong hình thức tấn công này, tin tặc sẽ lừa một công ty giao hàng hoặc chuyển phát nhanh nhận hoặc giao sai vị trí. Do đó, chúng có thể ngăn chặn các giao dịch được thực hiện.

2.9. Honey trap

Đây là hình thức tấn công trong đó tin tặc giả vờ mình là một người “hấp dẫn”. Qua đó, chúng tiếp cận và tương tác với một người trực tuyến nhằm thu thập thông tin của người đó.

2.10. Tailgating

Tấn công tailgating còn được gọi là piggybacking. Hình thức tấn công này được thực hiện khi tin tặc giả danh làm một nhân viên và lừa người có thẩm quyền để đột nhập vào công ty. Qua đó, chúng có đủ thời gian để khai thác các thông tin quan trọng cần thiết hoặc thiết lập thiết bị vào hệ thống để tiếp tục theo dõi và thực hiện âm mưu tấn công của mình.

2.11. Rogue

Phần mềm rogue là một loại phần mềm độc hại. Chúng lừa các mục tiêu thanh toán để loại bỏ những phần mềm độc hại giả mạo.

3. Ví dụ về Social Engineering

Dưới đây là một số ví dụ giúp bạn hiểu rõ hơn về kỹ thuật tấn công Social Engineering.

Ví dụ 1: Nghe trộm

Tuấn là người đứng giữa giữa A và B. Tuấn nghi ngờ A và B có chuyện gì đó giấu mình. Vì vậy, Tuấn đã tiến hành tấn công nghe trộm cuộc hội thoại giữa hai người. Hình thức tấn công nghe trộm dựa trên yếu tố con người có thể thực hiện qua điện thoại và email.

Ví dụ 2: Pop-up Window

Đã bao giờ bạn thấy các cửa sổ pop-up trong máy tính, thiết bị của mình chưa? Hãy cẩn thận và đừng click vội vào pop-up đó. Bởi rất có thể bạn sẽ trở thành nạn nhân của một cuộc tấn công mạng. Nếu bạn click vào đường link đó, bạn sẽ được dẫn tới 1 website giả mạo của tin tặc. Website đó có thể yêu cầu bạn cung cấp thông tin hoặc dụ dỗ tải phần mềm chứa mã độc về máy tính.

Ví dụ 3: Email Phishing

Đã có khá nhiều người bị tấn công Social Engineering bởi hình thức này. Cụ thể, tin tặc thường gửi email mạo danh một đơn vị uy tín, đưa ra các lời mời gọi hấp dẫn để kích thích người dùng nhấp vào liên kết hoặc tải về tệp tin đính kèm. Nếu thực hiện các hành động trên, khả năng cao là người dùng sẽ mất thông tin cá nhân hoặc nghiêm trọng hơn là thiệt hại về mặt tài chính.

4. Các bước của một cuộc tấn công Social Engineering

4.1. Khai thác thông tin và phân tích hành vi

Để bắt đầu một cuộc tấn công Social Engineering, tin tặc sẽ nghiên cứu và khảo sát về mục tiêu. Ví dụ:

- Nếu mục tiêu tấn công là doanh nghiệp, tin tặc sẽ khai thác tình hình kinh doanh, tìm hiểu sơ lược về bộ máy nhân sự. Những mắt xích yếu nhất sẽ là yếu tố chúng nhắm vào để tấn công.

- Nếu mục tiêu tấn công là cá nhân, tin tặc sẽ phải tìm cách xây dựng mối quan hệ với người đó hoặc tìm ra những người họ tin tưởng. Tiếp theo, tin tặc sẽ xác định rõ ràng mục tiêu tấn công của mình (SĐT, địa chỉ, hay tài khoản ngân hàng…).

4.2. Xây dựng công cụ tấn công

Ở bước thứ hai, tin tặc sẽ xây dựng công cụ tấn công tùy theo mục tiêu tấn công. Ví dụ: Một số điện thoại đã được đăng kí tên hiển thị là ngân hàng mà người dùng sử dụng, một tài khoản Facebook giả danh người thân của người bị tấn công,…

[external_link offset=2]

4.3. Tấn công

Sau khi đã thành công xây dựng niềm tin, tin tặc sẽ tiến hành đánh cắp các thông tin quan trọng mà chúng đã xác định ngay từ bước một. Đó có thể là thông tin của một cá nhân hoặc cũng có thể là toàn bộ dữ liệu của một doanh nghiệp.

5. Ảnh hưởng của Social Engineering tới các tổ chức, doanh nghiệp

Tấn công Social Engineering có thể ảnh hưởng tới tổ chức, doanh nghiệp với mức độ thiệt hại khác nhau. Dưới đây là những hậu quả mà Social Engineering gây ra cho tổ chức, doanh nghiệp.

- Mất dữ liệu

Khi bị tấn công Social Engineering, doanh nghiệp sẽ bị thất thoát dữ liệu. Tin tặc có thể rao bán khối dữ liệu đó hoặc phát tán trên mạng xã hội. Nghiêm trọng hơn, chúng có thể quay lại tống tiền doanh nghiệp. Lúc này, hậu quả không chỉ nằm ở việc mất dữ liệu mà còn là thiệt hại tài chính nặng nề.

- Mất hình ảnh và uy tín thương hiệu

Khách hàng và đối tác của doanh nghiệp sẽ mất niềm tin khi nghe tin doanh nghiệp bị tấn công Social Engineering. Trên thực tế, thiệt hại về mặt uy tín và hình ảnh thương hiệu khó khôi phục hơn thiệt hại kinh tế rất nhiều.

- Hoạt động kinh doanh bị đình trệ

Nếu tin tặc tấn công mạnh vào máy chủ, khả năng cao là hệ thống mạng sẽ bị đánh sập. Đó là lý do mà website của doanh nghiệp có thể bị tạm ngừng hoạt động. Tùy vào khả năng khắc phục của doanh nghiệp mà thời gian này có thể kéo dài từ 1, 2 ngày tới 1,2 tuần.

6. Cách phòng chống tấn công Social Engineering

Chuyên gia bảo mật SecurityBox khuyến cáo các tổ chức, doanh nghiệp nên thực hiện các biện pháp dưới đây để hạn chế tối đa rủi ro tấn công mạng:

- Phân quyền rõ ràng đối với các tài khoản mạng xã hội, website, hệ thống mạng.

- Tránh sử dụng một mật khẩu cho nhiều tài khoản khác nhau nhằm tránh nguy cơ lộ lọt thông tin.

- Hạn chế đăng thông tin doanh nghiệp lên mạng xã hội để tránh kẻ xấu mạo danh.

- Nâng cao kiến thức về tấn công và cách phòng tránh Social Engineering cho nhân viên.

- Thực hiện các buổi tập huấn với các tình huống giả mạo. Qua đó, nâng cao ý thức cảnh giác và kinh nghiệm đối phó khi gặp tình huống tương tự.

- Sử dụng các công cụ quét mã độc, lỗ hổng an ninh mạng định kỳ để loại bỏ các rủi ro tấn công mạng. Giải pháp Quản trị Nguy cơ An ninh mạng SecurityBox có thể giúp doanh nghiệp làm điều này. Giải pháp SecurityBox vẽ nên bức tranh tổng thể về tình hình an ninh hệ thống, cảnh báo các lỗ hổng và hướng dẫn doanh nghiệp khắc phục trước khi bị tin tặc lợi dụng tấn công.

Tìm hiểu thêm về: Giải pháp Quản trị Nguy cơ An ninh mạng SecurityBox

Nếu doanh nghiệp có nhu cầu bảo vệ an ninh mạng, hãy đăng ký để nhận tư vấn.

[external_footer]